Zero-Touch Deployment (ZTD): Der ultimative Guide für automatisierte IT-Rollouts

Stellen Sie sich folgendes Szenario vor: Ein neuer Marketing-Manager fängt heute in Ihrem Unternehmen an. Er sitzt im Home Office …

Modern Workplace,

Modern Workplace,

Stellen Sie sich folgendes Szenario vor: Ein neuer Marketing-Manager fängt heute in Ihrem Unternehmen an. Er sitzt im Home Office …

Modern Workplace,

Modern Workplace,

Ausgangslage: Die IT-Strategie vieler Unternehmen beschränkt sich historisch auf Beschaffungszyklen und Erhalt des Status Quo. Herausforderung: Veraltete Infrastrukturen (Legacy IT) …

Modern Workplace,

Modern Workplace,

Der Modern Workplace ist mehr als Homeoffice-Regeln und neue Tools. Er beschreibt, wie Arbeit organisiert ist, wie Menschen sie erleben …

BI & AI,

BI & AI,

In der aktuellen KI-Landschaft vollzieht sich ein grundlegender Wandel: Weg von reaktiven Large Language Models (LLMs), hin zu proaktiven KI-Agenten, …

IT-Security,

IT-Security,

Der Januar 2026 beginnt mit einer Hiobsbotschaft für Social-Media-Nutzer: Ein massiver Datensatz mit Informationen von rund 17,5 Millionen Instagram-Accounts kursiert …

IT,

IT,

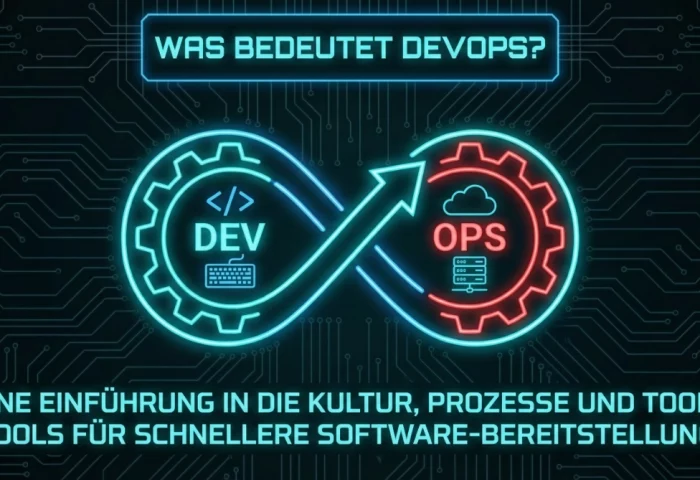

DevOps ist ein Kunstwort, das sich aus den englischen Begriffen Development (Entwicklung) und Operations (IT-Betrieb) zusammensetzt. Dahinter verbirgt sich weit …

IT,

IT,

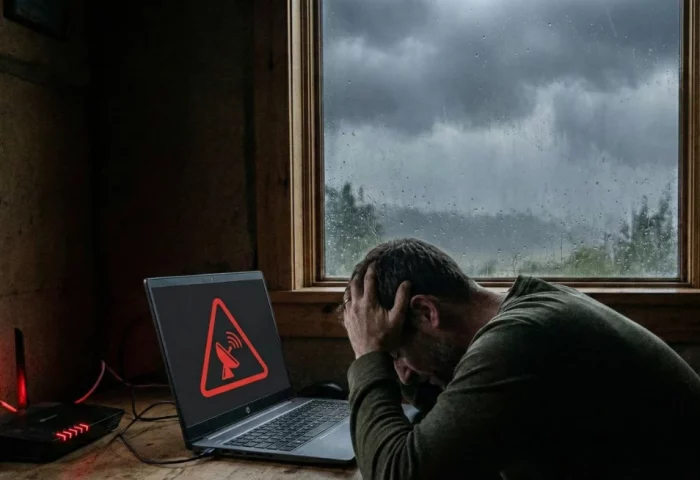

Aktuell häufen sich die Hinweise darauf, dass es bei SkyDSL-Anschlüssen zu anhaltenden Ausfällen kommt. Der Internetzugang ist in diesen Fällen …

IT,

IT,

Process Mining ist eine Analysetechnik des Prozessmanagements, die Geschäftsprozesse auf Basis digitaler Spuren in IT-Systemen rekonstruiert und auswertet. Die Methode …

IT,

IT,

Anomalieerkennung bezeichnet den automatisierten Prozess zur Identifikation von Datenpunkten, Ereignissen oder Verhaltensmustern, die signifikant vom erwarteten Normalzustand abweichen. Die Technologie …

IT,

IT,

Maschinelles Lernen (Machine Learning, ML) ist ein Teilbereich der künstlichen Intelligenz, der Computersysteme befähigt, aus Daten zu lernen und ihre …

IT,

IT,

Lieferketten stehen unter Druck. Pandemie-bedingte Engpässe, geopolitische Spannungen, explodierende Frachtkosten und verschärfte Regulierungen wie das Lieferkettensorgfaltspflichtengesetz (LkSG) haben aus stabilen …

IT,

IT,

Augmented Reality – zu Deutsch ‚erweiterte Realität‚ – bezeichnet eine Technologie, die digitale Informationen in Echtzeit über die physische Umgebung …

Data Strategy,

Data Strategy,

Der Begriff Big Data prägt seit den frühen 2000er-Jahren die IT-Landschaft und ist heute ein zentrales Thema der digitalen Transformation. …

IT,

IT,

Private 5G-Netzwerke gewinnen in der Industrie zunehmend an Bedeutung. Während klassische Vernetzungslösungen wie WLAN oder öffentliche Mobilfunknetze für viele Büroanwendungen …

IT,

IT,

Blockchain ist eine dezentrale, digitale Datenbank, die Transaktionen in verketteten Blöcken speichert. Die Technologie ermöglicht es, Informationen transparent, sicher und …

IT,

IT,

FinOps (kurz für Financial Operations) ist weit mehr als nur Kostensenkung. Es ist eine kulturelle Praxis und Disziplin, die Finanz-, …

IT,

IT,

Change Management, auch Veränderungsmanagement genannt, bezeichnet die systematische Planung, Durchführung und Begleitung von Veränderungsprozessen in Organisationen. Es stellt sicher, dass …

IT,

IT,

Digitale Transformation bezeichnet den grundlegenden Wandel von Unternehmen durch den systematischen Einsatz digitaler Technologien. Anders als bei der Implementierung einzelner …

IT,

IT,

Operational Technology – kurz OT oder auch Betriebstechnologie genannt – bezeichnet Hard- und Software zur Überwachung und Steuerung physischer Prozesse …

IT,

IT,

Das Internet of Things bezeichnet die Vernetzung physischer Geräte über das Internet. Diese intelligenten Dinge sind mit Sensoren, Software und …

IT-Security,

IT-Security,

Netzwerksegmentierung beschreibt die Praxis, ein großes Datennetzwerk in mehrere kleinere, voneinander isolierte Netzwerksegmente aufzuteilen. Stellen Sie sich ein Unternehmensnetzwerk wie …

IT,

IT,

Prozessautomatisierung – auch Geschäftsprozessautomatisierung genannt – beschreibt den Einsatz von Technologie, um wiederkehrende Geschäftsprozesse mit minimaler menschlicher Interaktion durchzuführen. Dabei …

IT,

IT,

Ein Digital Twin, zu Deutsch digitaler Zwilling, ist eine virtuelle Abbildung eines physischen Objekts, Systems oder Prozesses. Diese digitale Repräsentation …

IT-Security,

IT-Security,

Das Problem: Klassische Firewalls schützen nur das Bürogebäude. In einer hybriden Welt ist das Netzwerk überall – und der Schutz …

BI & AI,

BI & AI,

Künstliche Intelligenz (KI) oder englisch Artificial Intelligence (AI) hat sich von einem wissenschaftlichen Nischenthema zu einer Technologie entwickelt, die grundlegende …

Cloud,

Cloud,

Die Multi Cloud ist ein Architektur- und Betriebsansatz, bei dem Unternehmen bewusst mehrere unabhängige Cloud-Anbieter gleichzeitig nutzen, um Workloads, Daten …

IT,

IT,

TL;DR: IT (Information Technology) verarbeitet Geschäftsdaten in Büroumgebungen, während OT (Operational Technology) physische Prozesse in Fabriken und Infrastrukturen steuert. IT …

IT,

IT,

Eine Smart Factory (intelligente Fabrik) ist eine hochvernetzte, digital gesteuerte Produktionsumgebung, in der Maschinen, Anlagen und Systeme mithilfe von …

Cloud,

Cloud,

Edge Computing ist eine Technologie, bei der Daten direkt dort verarbeitet werden, wo sie entstehen – am „Rand“ des Netzwerks, …

IT,

IT,

Vom mechanischen Webstuhl zur Cloud-basierten Fertigung: Die industrielle Produktion durchläuft derzeit ihren vierten fundamentalen Wandel. Doch Industrie 4.0 ist …

IT,

IT,

Daten sind das neue Öl – doch in der Industrie lagert dieses Öl oft ungenutzt in isolierten Maschinensilos. Das Industrial …

Cloud,

Cloud,

Die Wahl des richtigen Cloud Deployment Models ist längst keine rein technische Entscheidung mehr – sie ist eine strategische Weichenstellung …

Cloud,

Cloud,

Cloud Computing ist heute aus der IT-Landschaft nicht mehr wegzudenken. Dabei begegnet dir immer wieder der Begriff „Public Cloud“ – …

Cloud,

Cloud,

In der modernen IT-Landschaft stehen Unternehmen vor der Herausforderung, die richtige Cloud-Strategie zu wählen. Während Public Cloud-Lösungen durch ihre Flexibilität …

Cloud,

Cloud,

Die steigenden Kosten für IT-Infrastruktur und die mangelnde Flexibilität traditioneller On-Premises-Lösungen stellen Unternehmen heute vor erhebliche Herausforderungen. Während physische Server …

Cloud,

Cloud,

Platform as a Service (PaaS) ist ein Cloud-Computing-Modell, bei dem eine komplette Entwicklungs- und Laufzeitumgebung als Service bereitgestellt wird. Entwickler …

Cloud,

Cloud,

Software as a Service (SaaS) ist ein Cloud-Computing-basiertes Software-Bereitstellungsmodell, bei dem Anbieter Anwendungen über das Internet als Service zur Verfügung …

Visualisierung,

Visualisierung,

Die IT-Welt steht vor einem Wendepunkt: Broadcom’s Übernahme von VMware hat die Lizenzkosten für viele Unternehmen dramatisch erhöht – teilweise …

Cloud,

Cloud,

Cloudlösungen nutzen externe Server für Computing-Ressourcen, Software und Anwendungen, während On-Premises auf eigener Hardware und Servern im Unternehmen basiert. Der …

Cloud,

Cloud,

Stehen Sie vor der Entscheidung: Alles in die Public Cloud oder doch lieber bei der sicheren Private Cloud bleiben? Was …

Cloud,

Cloud,

Cloud Computing revolutioniert die Art, wie Unternehmen und Privatpersonen IT-Ressourcen nutzen. Statt eigene Server und Software zu kaufen und zu warten, …

IT,

IT,

Mit dem nahenden Support-Ende von Windows 10 am 14. Oktober 2025 stehen IT-Verantwortliche vor einer der größten Migrationsherausforderungen der letzten …

IT-Security,

IT-Security,

Von KI-gestützter Bedrohungserkennung bis hin zu KI-automatisierten Cyberangriffen: Künstliche Intelligenz (KI) verändert die Welt der Cybersicherheit grundlegend. Unternehmen, Behörden und …

IT,

IT,

Smart Farming, autonome Traktoren, Drohnen, Sensoren, KI-gestützte Datenanalysen: Die moderne Landwirtschaft wird digital – und das Internet auf dem Acker …

IT,

IT,

Bei Naturkatastrophen, großflächigen Stromausfällen oder technischen Großschadenslagen sind öffentliche Telekommunikationsnetze häufig als Erstes betroffen. Mobilfunkzellen fallen ohne Stromversorgung innerhalb weniger …

IT,

IT,

Am 15.04.2025 kündigten Hughes Network Systems und Eutelsat, zwei weltweit führende Anbieter in der Satellitenkommunikation, ihre strategische Partnerschaft zu vertiefen, …

IT,

IT,

Die Frage nach digitaler Souveränität ist zu einer der zentralen Zukunftsfragen Europas geworden. Angesichts tiefgreifender geopolitischer Verschiebungen, wachsender technologischer Abhängigkeiten …

Remote Software Testing,

Remote Software Testing,

Herzlich willkommen in der Welt des Software Testing as a Service, kurz TaaS. Du bist vermutlich in der Softwareentwicklung tätig …

IT-Security,

IT-Security,

Security Awareness Training hat sich als unverzichtbarer Bestandteil moderner Cybersicherheitsstrategien etabliert. Warum das so ist? 80 % aller Sicherheitsvorfälle auf …

IT,

IT,

Stell dir vor, du sitzt mitten in der Wüste. Kein WLAN, kein LTE, nicht mal ein mickriges 3G-Signal. Dein Handy …

IT-Security,

IT-Security,

Stell dir vor, du bist ein Fisch in einem wunderschönen Ozean. Plötzlich siehst du einen leckeren Wurm an einem Haken. …

IT-Security,

IT-Security,

In der IT-Sicherheit gibt es laute Gefahren wie Ransomware, die sofort Bildschirme sperren, und es gibt die leisen Killer: Trojaner. …

IT-Security,

IT-Security,

Das Jahr 2025 begann mit einem Paukenschlag für alle IT-Sicherheit und Datenschutz Interessierten. Wenn Sie es genau nehmen, ist der Vorgang …

IT-Security,

IT-Security,

Malware – klingt irgendwie harmlos, oder? Fast wie ein schüchterner Mitbewohner, der sich in einer dunklen Ecke versteckt. Doch der …

IT-Security,

IT-Security,

Ransomware ist eine der größten Cyberbedrohungen für Privatpersonen und Unternehmen. In diesem Artikel werden wir die Frage beantworten, was Ransomware …

IT-Security,

IT-Security,

IT-Sicherheit nicht mehr nur ein Thema für Technikexperten. Ob Unternehmen, Organisationen oder Privatpersonen, wir alle sind von den Risiken der …

IT-Security,

IT-Security,

Am 27. Dezember 2024 wurde das Fraunhofer-Institut für Arbeitswirtschaft und Organisation IAO in Stuttgart Opfer eines Ransomware-Angriffs. Dieser Vorfall beeinträchtigte …

Cyber Versicherung,

Cyber Versicherung,

Eine Cyber-Versicherung bietet Schutz vor finanziellen Schäden durch Cyberangriffe und andere IT-Sicherheitsvorfälle. Sie deckt viele Risiken ab, aber es ist …

Cyber Versicherung,

Cyber Versicherung,

Cyberkriminalität bedroht zunehmend auch kleine und mittlere Unternehmen (KMU). Eine maßgeschneiderte Cyberversicherung kann Ihr KMU vor existenzbedrohenden Risiken bewahren und im …

Cyber Versicherung,

Cyber Versicherung,

Cyber-Schadensfälle sind in der heutigen digitalisierten Welt eine wachsende Bedrohung. Sie umfassen alle Schäden, die durch Angriffe auf Computersysteme, Netzwerke …

Cyber Versicherung,

Cyber Versicherung,

In der digitalen Ära sind Unternehmen zunehmend Cyberangriffen ausgesetzt. Eine Cyberversicherung bietet Schutz vor den finanziellen Folgen solcher Angriffe. Sie …

Cyber Versicherung, NIS2,

Cyber Versicherung, NIS2,

Die NIS-2-Richtlinie bringt bedeutende Veränderungen für die Cybersicherheit in der EU mit sich. Sie erweitert den Anwendungsbereich und stellt höhere …

Cyber Versicherung,

Cyber Versicherung,

Cybersicherheit ist in der heutigen digitalen Welt von entscheidender Bedeutung für Unternehmen. Eine Cyberversicherung bietet Schutz vor den finanziellen Folgen von Cyberangriffen und Datenschutzverletzungen. …

SIEM,

SIEM,

Stell dir ein typisches Unternehmensnetzwerk vor. Es besteht aus zahlreichen Computern, auf denen die Mitarbeiter täglich arbeiten, und leistungsstarken Servern, …

Remote Software Testing,

Remote Software Testing,

Die Auswahl eines geeigneten Remote Testing Anbieters ist für Unternehmen, die Software entwickeln oder einsetzen, von entscheidender Bedeutung. Ein falscher …

Remote Software Testing,

Remote Software Testing,

Die digitale Transformation und der steigende Bedarf an qualitativ hochwertiger Software haben die Nachfrage nach Remote Testing Services in den …

Remote Software Testing,

Remote Software Testing,

Stellen Sie sich vor, Sie könnten die Qualität Ihrer Softwareprodukte erheblich verbessern, ohne dabei Ihre internen Ressourcen zu überlasten. Keine …

Remote Software Testing,

Remote Software Testing,

Stellen Sie sich vor, Sie sind der Küchenchef eines angesagten Restaurants. Ihre Gerichte sind fantastisch, die Gäste lieben Ihr Essen, …

Remote Software Testing,

Remote Software Testing,

Kennen Sie das? Ihr Software-Entwicklungsprojekt läuft auf Hochtouren, die Entwickler haben fantastische Arbeit geleistet und das Release steht kurz bevor. …

Remote Software Testing,

Remote Software Testing,

Im hart umkämpften Softwaremarkt ist die schnelle und pünktliche Fertigstellung von Software-Projekten heute wichtiger denn je. Verspätungen können nicht nur zu …

Remote Software Testing,

Remote Software Testing,

In der Software-Entwicklung steht oft der Fokus auf der Implementierung neuer Funktionen und der schnellen Markteinführung. Dabei wird die Bedeutung …

Remote Software Testing,

Remote Software Testing,

Die Software-Entwicklung ist ein komplexer und dynamischer Prozess, bei dem Fehler unvermeidlich sind. Doch obwohl diese Tatsache allgemein bekannt ist, …

Remote Software Testing,

Remote Software Testing,

Willkommen in der digitalen Ära, wo Ihr Softwareprodukt nicht nur das Rückgrat Ihres Unternehmens ist, sondern auch der Schlüssel zu …

Remote Software Testing,

Remote Software Testing,

In der heutigen digitalisierten Welt ist Remote Software Testing mehr als nur eine praktische Lösung – es ist eine Notwendigkeit. …

IT-Security, NIS2,

IT-Security, NIS2,

Ein heißes Eisen für IT-Security Verantwortende ist die vermehrte Ausnutzung von Schwachstellen in Virtual Private Networks (VPNs) durch Hacker. VPNs, die …

IT-Security, NIS2,

IT-Security, NIS2,

Die zunehmende Komplexität und Häufigkeit von Cyberangriffen zwingt Unternehmen dazu, ihre Sicherheitsmaßnahmen kontinuierlich zu verbessern. In diesem Kontext spielen Security …

Allgemein, IT-Security,

Allgemein, IT-Security,

Wenn Sie Ihren Laden nicht morgen zu machen wollen, sollten Sie sich heute ein paar Minuten Zeit nehmen – es geht um IHR Unternehmen und IHRE Cyber-Sicherheit! Die Politik ist scheinbar keine große Hilfe, oder!? Aus fast 25 Jahren Erfahrung im Bereich IT-Sicherheit weiß ich, dass ich mit „Sie haften doch für …“ und anderen […]

IT-Security,

IT-Security,

Es gibt zahlreiche Gründe, warum so viele Cyberangriffe erfolgreich sind! Einer davon ist meiner Meinung nach der Fachkräftemangel in Deutschland. Müssen wir …

ITSM,

ITSM,

Die erfolgreiche Einführung von IT Service Management (ITSM) kann einen erheblichen Einfluss auf die Effizienz und Qualität Ihrer IT-Services haben. …

IT-Security, NIS2,

IT-Security, NIS2,

Überblick über die finanziellen Auswirkungen von Cybersecurity-Vorfällen Cybersecurity ist längst nicht mehr nur ein technisches, sondern auch ein wirtschaftliches Thema. Die finanziellen Auswirkungen von Sicherheitsvorfällen können enorm sein und reichen weit über den unmittelbaren Schaden hinaus. Unternehmen müssen sich daher der versteckten Kosten bewusst werden, die mit Cyberangriffen verbunden sind, und aktiv Maßnahmen ergreifen, um […]

IT-Security,

IT-Security,

Überblick über die zunehmende Bedrohungslage im Cyberraum In einer zunehmend digitalisierten Welt steigen die Bedrohungen im Cyberraum exponentiell an. Unternehmen sehen sich täglich mit neuen, komplexeren Cyberangriffen konfrontiert, die ihre Netzwerke, Daten und Systeme bedrohen. Trotz erheblicher Investitionen in Cybersecurity übersehen viele Unternehmen jedoch immer noch kritische Angriffe. Dieser Artikel beleuchtet die Gründe für dieses […]

Sie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen