In der IT-Sicherheit gibt es laute Gefahren wie Ransomware, die sofort Bildschirme sperren, und es gibt die leisen Killer: Trojaner. Sie sind die Meister der Tarnung und gehören laut aktuellen Cyber-Security-Berichten zu den häufigsten Einfallstoren für komplexe Cyberangriffe auf Unternehmen und Privatanwender.

Während viele Nutzer umgangssprachlich vom „Trojaner Virus“ sprechen, unterscheidet sich diese Malware technisch fundamental von Viren und Würmern. In diesem Fachartikel erfahren IT-Entscheider und Informatikstudenten, wie Trojaner funktionieren, wie man sie auf PC und Handy aufspürt und wie eine effektive Trojaner Entfernung gelingt.

Was ist ein Trojaner? Definition und Funktionsweise

Definition (Informatik & Wirtschaft)

Ein Trojanisches Pferd (kurz: Trojaner) ist eine Art von Malware, die sich als nützliche oder legitime Software tarnt, um Nutzer zur Installation zu verleiten. Im Gegensatz zu Viren infizieren Trojaner keine vorhandenen Dateien, sondern schleusen schädlichen Code (Payload) in das System ein.

Ein Trojaner ist ein Container für Schadcode. Er benötigt zwingend die Interaktion des Benutzers (Download/Ausführung), um aktiv zu werden.

Wirtschaftlich betrachtet sind Trojaner oft Werkzeuge der organisierten Internetkriminalität. Sie dienen der Vorbereitung von Computerbetrug (§ 263a StGB), Datendiebstahl oder Industriespionage.

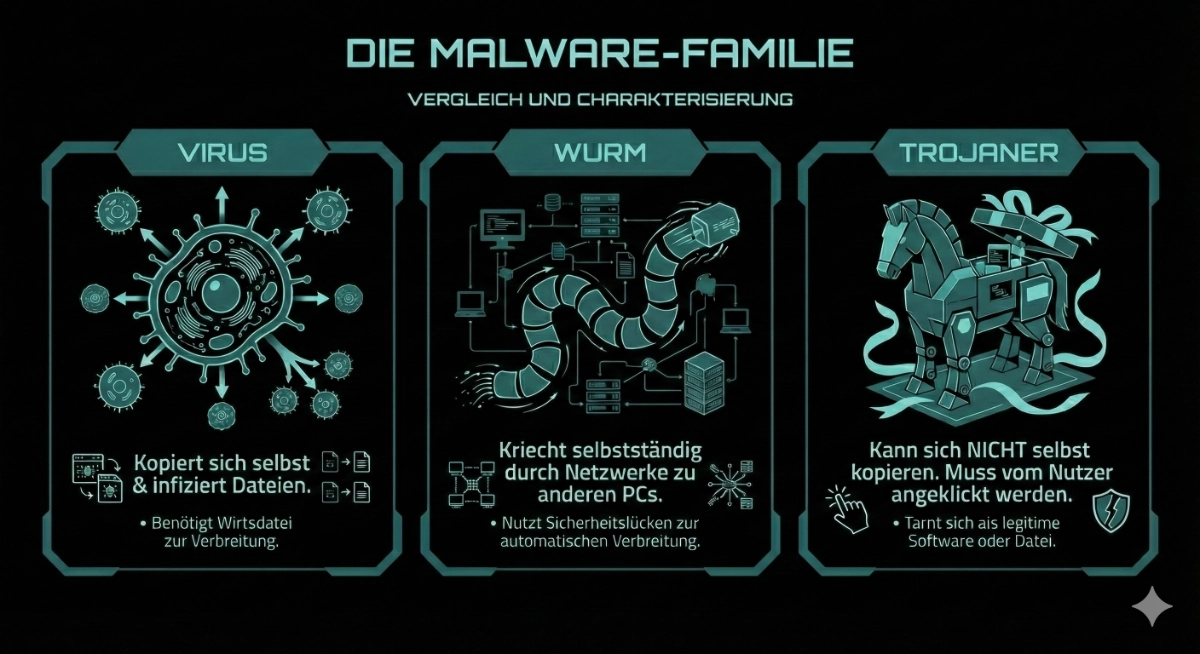

Der entscheidende Unterschied: Trojaner vs. Virus vs. Wurm

Um die Bedrohungslage korrekt einzuschätzen, ist eine saubere Abgrenzung notwendig:

| Malware-Typ | Verbreitung | Ziel | Beispiel |

| Trojaner | Benötigt Benutzerinteraktion (Social Engineering) | Zugang schaffen, Daten stehlen, Hintertüren öffnen | Emotet, Zeus |

| Virus | Hängt sich an Dateien an („Wirt“) | System beschädigen, Dateien löschen | CIH, Sasser |

| Wurm | Repliziert sich selbstständig über Netzwerke | Ressourcen binden, schnelle Ausbreitung | WannaCry, Morris |

Die gefährlichsten Trojaner-Arten (mit Beispielen)

Nicht jeder Trojaner hat das gleiche Ziel. Wir kategorisieren sie nach ihrer Funktion (Payload):

1. Backdoor & RATs (Remote Access Trojans)

Dies sind die vielleicht gefährlichsten Varianten für Unternehmen. Ein RAT gibt dem Angreifer die volle administrative Kontrolle über den infizierten Rechner.

-

Gefahr: Der Angreifer kann den Bildschirm sehen, Tastenanschläge mitlesen (Keylogging) und die Webcam aktivieren.

-

Bekanntes Beispiel: Blackshades.

2. Banking-Trojaner

Diese Spezialisten haben es auf Finanzdaten abgesehen. Sie warten im Hintergrund, bis der Nutzer Online-Banking aufruft, und manipulieren dann die Eingabemasken oder fangen TANs ab (Man-in-the-Browser-Attacken).

-

Bekannte Beispiele: Zeus, SpyEye.

3. Ransomware-Downloader

Oft ist der Trojaner nur der „Türöffner“. Einmal installiert, lädt er weitere Malware nach – häufig Ransomware, die dann das gesamte Firmennetzwerk verschlüsselt.

-

Bekanntes Beispiel: Emotet (wurde oft als „König der Trojaner“ bezeichnet, da er modulare Schadsoftware nachlud).

4. DDoS-Trojaner & Botnets

Hierbei wird der infizierte Rechner zum „Zombie“. Er wird Teil eines Botnetzes und führt auf Befehl Angriffe auf Server Dritter aus, ohne dass der Besitzer es merkt.

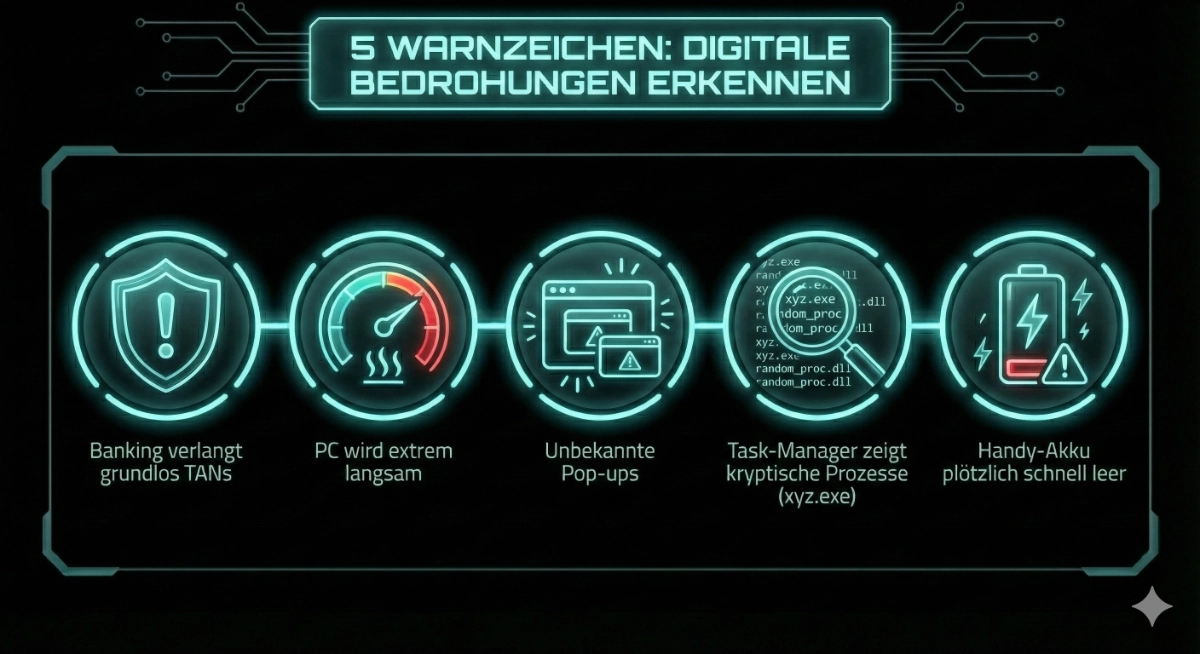

Warnsignale: Habe ich einen Trojaner?

Da Trojaner darauf ausgelegt sind, nicht entdeckt zu werden, sind die Symptome oft subtil.

Symptome am PC (Windows / Mac)

- Unerklärliche Systemlast: Der Lüfter läuft auf Hochtouren, obwohl keine Programme offen sind (Hinweis auf Krypto-Mining im Hintergrund).

- Deaktivierte Sicherheit: Windows Defender oder Virenscanner lassen sich nicht mehr starten.

- Pop-ups: Werbefenster öffnen sich auch ohne Browser.

- Mausbewegungen: Der Zeiger bewegt sich scheinbar von selbst (bei RATs).

Symptome am Smartphone (Trojaner auf Handy)

Besonders bei Android-Geräten (seltener bei iPhones) sind folgende Signale alarmierend:

- Hoher Datenverbrauch: Apps senden Daten im Hintergrund.

- Akku schnell leer: Massive Hintergrundprozesse.

- „Ghost Touch“: Apps öffnen sich von selbst.

- Unbekannte Apps: Icons tauchen auf, die Sie nie installiert haben.

NOTFALL-CHECKLISTE: Was tun bei Verdacht auf Banking-Trojaner?

Haben Sie den Verdacht, dass Zugangsdaten für Banken, PayPal oder Amazon abgegriffen wurden? Handeln Sie sofort – bevor Sie den PC bereinigen:

- Schritt 1: 116 116 (Sperr-Notruf).

- Schritt 2: PIN ändern (Vom Handy des Partners!)

- Schritt 3: Bank informieren

- Schritt 4: Anzeige erstatten.

Trojaner entfernen: Die große Schritt-für-Schritt-Anleitung

Haben Sie den Verdacht einer Infektion? Bewahren Sie Ruhe und folgen Sie diesem Protokoll.

Phase 1: Erste Hilfe (Sofortmaßnahmen)

- Internet trennen: Ziehen Sie das LAN-Kabel oder deaktivieren Sie das WLAN sofort. Das stoppt den Datenabfluss und verhindert, dass der Trojaner Befehle vom C&C-Server (Command & Control) erhält.

- Keine Passwörter ändern (noch nicht): Tun Sie dies erst von einem sauberen Gerät aus!

Phase 2: Trojaner entfernen unter Windows 10/11

Für eine manuelle Reinigung ohne teure Tools:

- Abgesicherter Modus: Starten Sie den PC neu und halten Sie die Shift-Taste gedrückt (oder F8 beim Booten). Im abgesicherten Modus werden nur essenzielle Treiber geladen; der Trojaner bleibt oft inaktiv.

- MRT nutzen: Drücken Sie

Windows-Taste + R, tippen Siemrtein und bestätigen Sie. Dies startet das integrierte „Tool zum Entfernen bösartiger Software“ von Microsoft. - Virenscan: Führen Sie einen vollständigen Scan mit Windows Defender oder einem spezialisierten Scanner (z. B. Malwarebytes) durch.

- Autostart prüfen: Prüfen Sie im Task-Manager (Tab „Autostart“) auf verdächtige Einträge.

Phase 3: Trojaner vom Handy entfernen (Android & iPhone)

Android:

- Starten Sie das Gerät im abgesicherten Modus (meist durch langes Drücken der Ausschalt-Taste im Menü).

- Gehen Sie zu Einstellungen > Apps. Suchen Sie nach unbekannten Apps.

- Wichtig: Prüfen Sie unter Sicherheit > Geräteadministratoren, ob einer App Admin-Rechte gewährt wurden. Entziehen Sie diese zuerst, sonst lässt sich die App nicht deinstallieren.

iPhone (iOS): Ein klassischer „Virenscan“ ist hier systembedingt kaum möglich.

- Prüfen Sie unter Einstellungen > Allgemein > VPN und Geräteverwaltung, ob unbekannte Konfigurationsprofile installiert sind. Löschen Sie diese.

- Löschen Sie verdächtige Apps.

- Im Zweifel hilft nur das Zurücksetzen auf Werkseinstellungen (Backup vorher sicherstellen!).

Prävention: Strategien für IT-Entscheider und Anwender

Nach der Entfernung ist vor dem Schutz. Wie verhindern Sie eine erneute Infektion?

Für Privatanwender

- Software-Updates: Betriebssysteme und Browser immer aktuell halten (schließt Sicherheitslücken für Drive-by-Downloads).

- Zwei-Faktor-Authentifizierung (2FA): Selbst wenn ein Trojaner Ihr Passwort stiehlt, kommt der Angreifer ohne den zweiten Faktor nicht in Ihr Konto.

- Brain.exe: Keine E-Mail-Anhänge von Unbekannten öffnen und keine „Cracked Software“ laden.

Für IT-Entscheider (Corporate Security)

- Netzwerksegmentierung: Trennen Sie kritische Infrastruktur vom normalen Office-Netz. Ein Trojaner im Marketing-PC darf nicht auf den Produktionsserver zugreifen können.

- ATP (Advanced Threat Protection): Nutzen Sie Sicherheitslösungen, die verhaltensbasiert arbeiten (Heuristik), statt nur Signaturen abzugleichen.

- Security Awareness: Schulen Sie Mitarbeiter regelmäßig. Der Mensch ist oft die schwächste Firewall.

- Least-Privilege-Prinzip: Nutzer sollten im Arbeitsalltag keine lokalen Admin-Rechte haben.

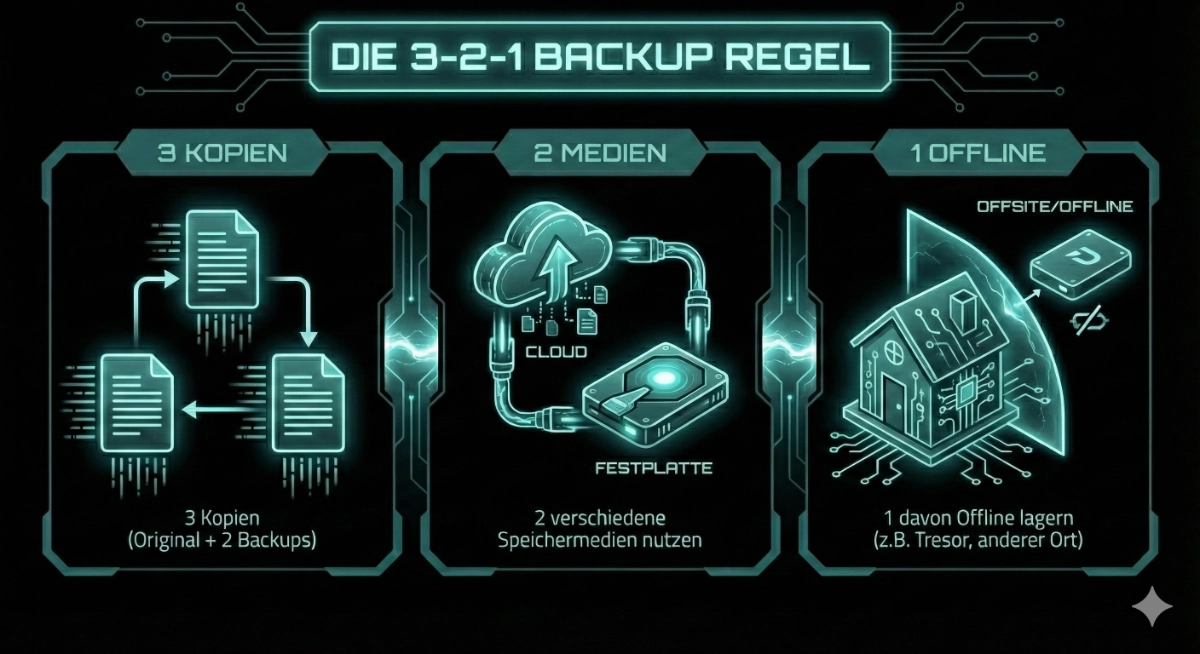

Backups: Die 3-2-1 Regel

Die einzige 100%ige Rettung bei Ransomware (Verschlüsselung) ist ein Backup.

Wenn es um den Schutz vor Datenverlust durch Ransomware oder Hardware-Defekte geht, ist die 3-2-1-Regel der absolute Goldstandard der IT-Sicherheit. Die Formel ist simpel: Erstelle insgesamt 3 Kopien deiner Daten (das Original und zwei Backups). Speichere diese auf mindestens 2 unterschiedlichen Medientypen – etwa einer externen Festplatte und einem Cloud-Speicher –, um nicht von der Lebensdauer eines einzelnen Geräts abhängig zu sein. Das wichtigste Element ist jedoch die 1: Lagere mindestens eine Kopie an einem physisch getrennten Ort (Offsite). So bist du selbst dann auf der sicheren Seite, wenn ein Trojaner dein gesamtes lokales Netzwerk verschlüsselt oder es zu einem physischen Schaden wie einem Brand oder Diebstahl kommt

Exkurs: Rechtliche Lage (§ 202c StGB)

Der Einsatz und sogar die Herstellung oder Verbreitung von Trojanern (Hacking-Tools) ist in Deutschland nach § 202c StGB („Vorbereiten des Ausspähens und Abfangens von Daten“) strafbar. Das gilt auch für sogenannte „Baukästen“ (Construction Kits), die im Darknet zu finden sind. Das Testen solcher Tools darf ausschließlich in isolierten Sandbox-Umgebungen zu wissenschaftlichen Zwecken erfolgen.

Fazit

Trojaner bleiben eine der vielseitigsten Bedrohungen in der digitalen Welt. Egal ob es sich um Datendiebstahl auf dem privaten Handy oder Industriespionage via Backdoor im Unternehmen handelt: Der beste Schutz ist eine Kombination aus technischer Barriere (Updates, Virenscanner) und menschlicher Aufmerksamkeit.

Sollten Sie trotz aller Vorsicht Opfer geworden sein: Trennen Sie die Verbindung, bereinigen Sie das System im abgesicherten Modus und ändern Sie anschließend alle Passwörter.

Häufige Fragen (FAQ)

Ist ein Trojaner ein Virus?

Nein. Ein Virus verbreitet sich selbstständig, indem er andere Dateien infiziert. Ein Trojaner tarnt sich als nützliches Programm und muss vom Nutzer aktiv installiert werden.

Kann der Windows Defender Trojaner finden?

Ja, der integrierte Windows Defender ist mittlerweile sehr leistungsfähig und erkennt die meisten gängigen Trojaner und Backdoors zuverlässig.

Kann ich einen Trojaner kostenlos entfernen?

Ja. Tools wie der Windows Defender, Malwarebytes (Free Version) oder das MRT-Tool von Microsoft reichen für Privatanwender oft aus. Vorsicht bei Webseiten, die „gratis Online-Scans“ anbieten – oft verbirgt sich hier selbst Scareware.